Scopri le tue vulnerabilità prima dei criminali

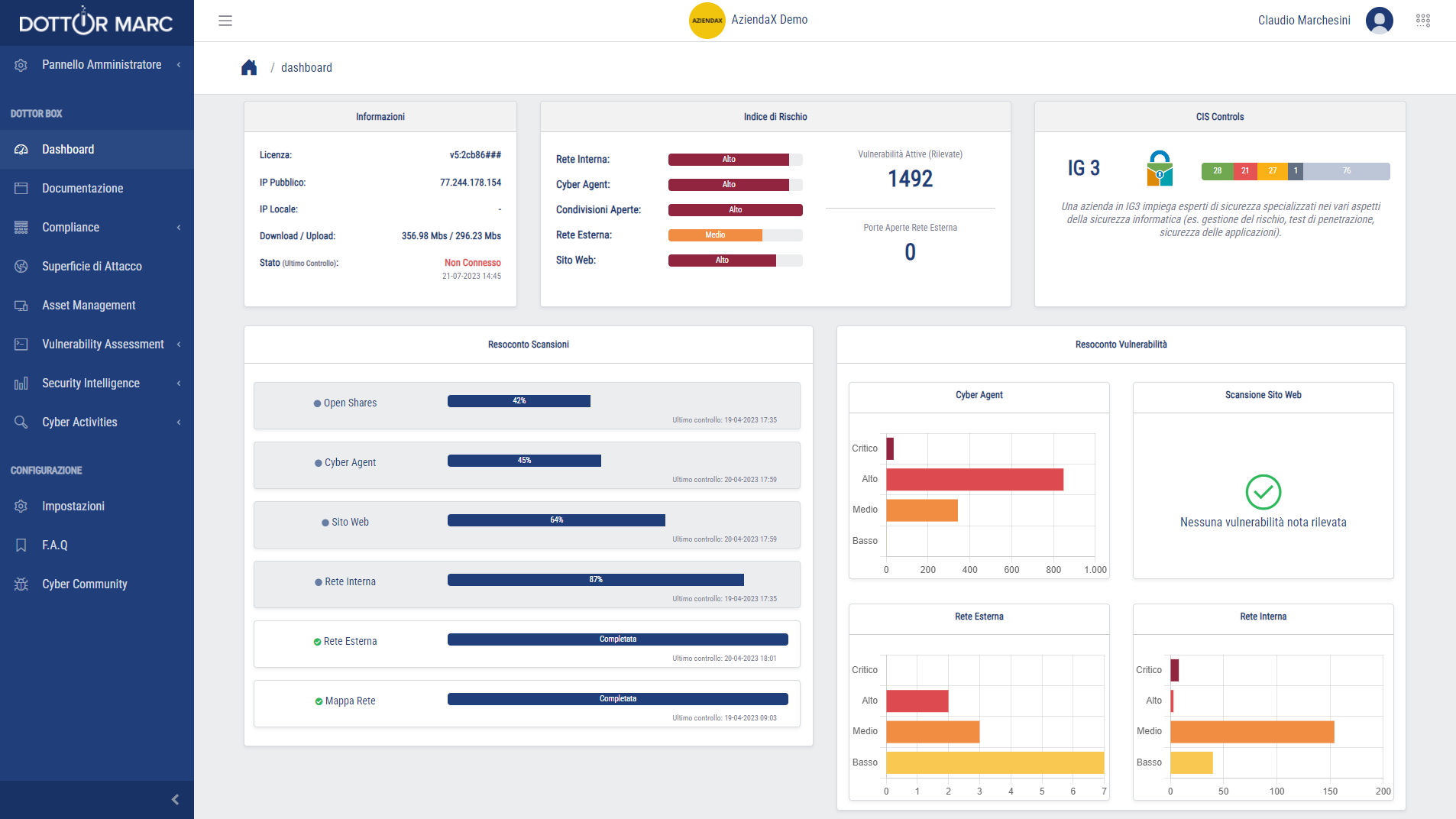

Dottor Box è uno strumento di Vulnerability Assessment che calcola il rischio della tua rete e ti aiuta ad evitare costosi Data Breach e ad essere a norma GDPR.

Prenota una DEMO GRATUITA

Dottor Box è uno strumento di Vulnerability Assessment che calcola il rischio della tua rete e ti aiuta ad evitare costosi Data Breach e ad essere a norma GDPR.

Prenota una DEMO GRATUITA

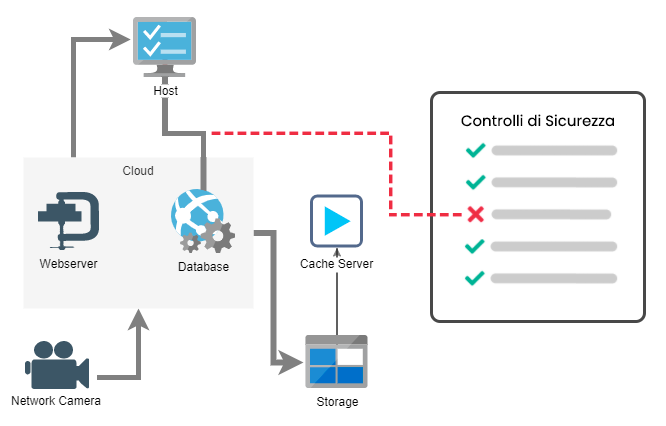

Dottor Box offre una panoramica completa della tua superficie di attacco, unendo monitoraggio continuo della rete, scansione automatica delle vulnerabilità e risposta proattiva alle minacce in una piattaforma integrata. Con risultati facilmente interpretabili e priorizzati in base al contesto, Dottor Box ti consente di concentrarti sulla risoluzione delle criticità principali, rendendo la gestione delle vulnerabilità efficace e senza complicazioni.

Tutti gli strumenti utilizzati dai maggiori esperti di Cyber Security al tuo servizio.

Ogni giorno vengono scoperte oltre 50 nuove vulnerablità.

Chi ha il tempo di analizzarle? Noi!

Così tu avrai più tempo per concentrarti sul tuo business.

Verifica la protezione della tua superficie di attacco. Previeni gli attacchi dall'interno e dall'esterno, difendi i server, i sistemi in cloud, i siti web e tutti i dispositivi in modo semplice e veloce.

Prenota una DEMO GRATUITA

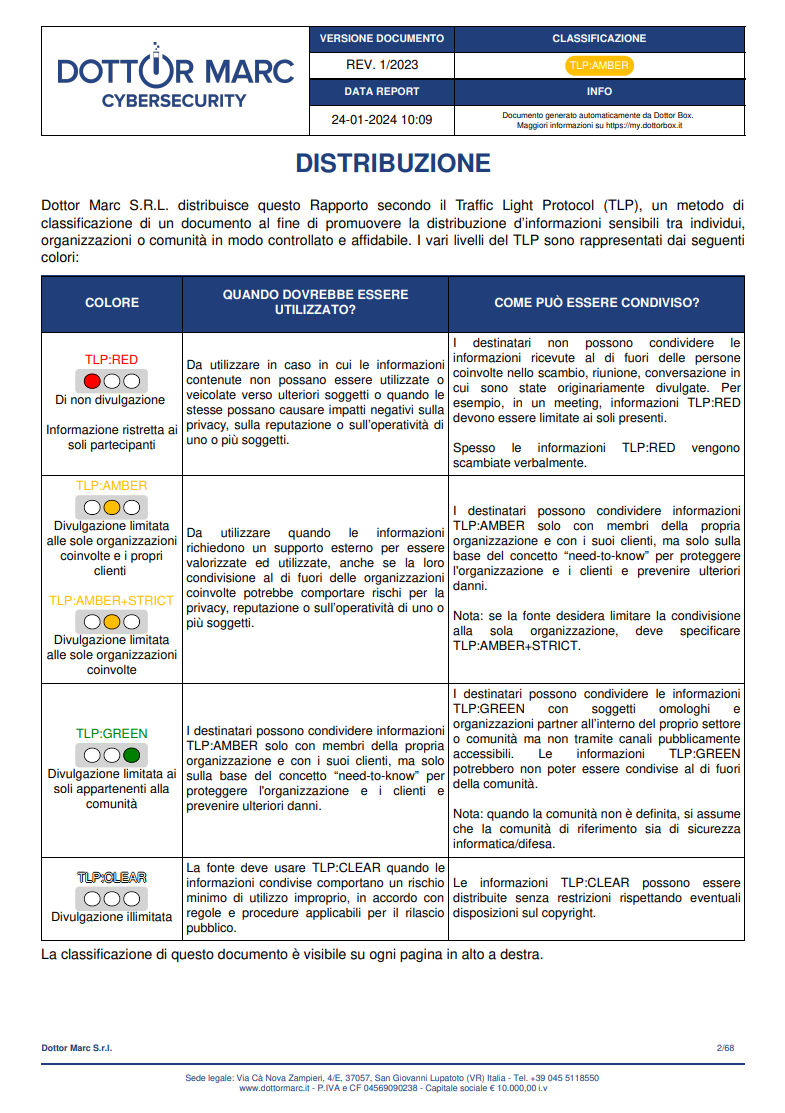

I report di Dottor Box sono in italiano e possono essere letti anche da persone prive di una preparazione tecnica.

I documenti vengono utilizzati per dimostrare gli adempimenti e la conformità degli audit per le principali certificazioni.

Non solo automatismo.

Tutti i risultati vengono verificati dai nostri esperti nel CSOC (Cyber Security Operations Center) di Dottor Marc.

In caso di problemi gravi saremo noi a contattarti telefonicamente così potrai concentrarti sulle tue attività senza pensare alla sicurezza dei tuoi dati.

Prenotala ora!